前言

近年來,隨著工業 4.0 與智慧製造的浪潮,營運技術 (Operational Technology, OT) 與資訊技術 (Information Technology, IT) 的融合已是不可逆的趨勢。然而,這也使得過去相對封閉的工業控制系統 (Industrial Control Systems, IACS) 面臨了前所未有的資安威脅。在這樣的大背景下,IEC 62443 標準無疑成為了全球公認最完整、最權威的工控資安框架。

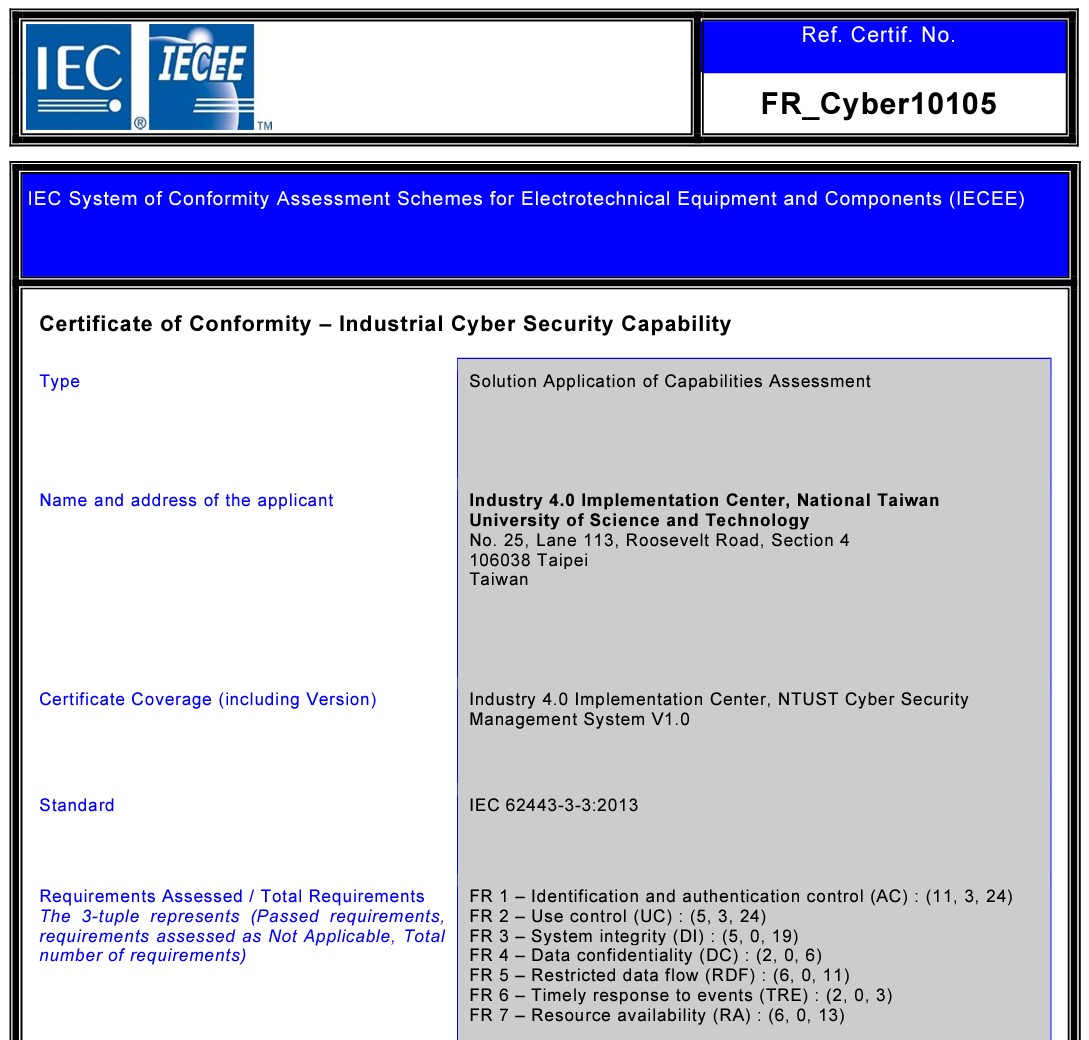

近期,我們有幸協助臺灣科技大學(臺科大)的團隊,共同建置一個符合 IEC 62443-3-3 要求的實證場域。這個過程充滿挑戰,但也收穫滿滿。希望藉由這篇文章,分享我們在導入過程中的一些關鍵實踐與心得,提供給同樣走在工控資安路上的朋友參考。

為何是 IEC 62443-3-3?

首先,必須理解 IEC 62443 是一個龐大的標準家族,而 Part 3-3 的全名是「系統安全要求與安全等級 (System Security Requirements and Security Levels)」。

它的核心目標是:定義一個控制系統本身應該具備哪些內建的資安功能,才能抵禦不同程度的威脅。

標準中定義了四個安全等級 (Security Level, SL),從 SL1 到 SL4,代表系統需具備對抗從「意外的非授權存取」到「具備高度資源與專業能力的國家級攻擊」等不同威脅的能力。

對學術單位如臺科大而言,建置一個符合此標準的場域,不僅能讓學術研究與國際產業實務接軌,更能培養出真正理解 OT 環境資安需求的實戰人才。

專案核心挑戰

在專案初期,我們面臨了幾個主要挑戰:

- 標準解讀與轉化:如何將標準中數十項抽象的要求(例如 “Prohibit public or default accounts”),轉化為具體、可操作、可驗證的技術設定?

- IT 與 OT 的思維碰撞:IT 資安強調「機密性」,而 OT 環境更重視「可用性」與「即時性」。許多在 IT 界常見的資安措施(如頻繁更新、動態掃描)在 OT 場域可能是災難。

- 新舊設備的整合:場域中包含了先進的控制器,也保留了部分傳統的 PLC 與 HMI。如何在新舊並存的環境中,實現一致性的安全策略,是一大難題。

- 定義合理的邊界與目標:整個校園網路太大,我們必須定義出一個清晰的「評估中系統 (System Under Consideration, SUC)」,並設定我們希望達成的安全等級 (SL),以此作為實踐的範疇。

關鍵實踐與心得分享

IEC 62443-3-3 提出了七大基礎要求 (Foundational Requirements, FR)。以下我將圍繞這七大要求,分享我們的具體做法與心得。

FR1: 身分識別與驗證 (Identification and Authentication Control)

這是所有安全管理的起點。我們不僅要求使用者帳號,更強調「唯一識別」。

- 實踐:導入了中央化的帳號管理系統 (如 Active Directory),並為不同角色(操作員、工程師、維護人員)設定了對應的權限群組。在關鍵系統上,我們導入了多因子驗證 (MFA),特別是針對遠端存取。

- 心得:最困難的是處理「非人類使用者」,例如應用程式或服務之間的溝通。我們必須為這些服務帳號建立嚴格的權限控管與金鑰輪替機制,這在過去的 OT 環境中是很少被考慮的。

FR2: 使用控制 (Use Control)

在驗證身分後,必須精準地控制「誰能做什麼」。

- 實踐:嚴格執行最小權限原則。例如,操作員的帳號只能監看與操作預設的畫面,無法修改控制器邏輯或系統設定。我們也設定了 Session 超時鎖定,防止無人看管的工作站被誤用。

- 心得:這項要求與人為疏失防範高度相關。清晰的權責劃分與落實,是降低內部威脅最有效的方法之一。

FR3: 系統完整性 (System Integrity)

如何確保系統沒有被惡意竄改?這是 OT 場域的核心。

- 實踐:我們採取了「區域與管道 (Zones & Conduits)」的模型,將整個場域劃分成數個安全區域(如控制區、監控區、企業區),並在區域邊界部署工業防火牆,嚴格審核跨區通訊。對於重要的端點(如 HMI),則採用應用程式白名單技術,只允許預先核准的程式執行。

- 心得:網路分段 (Segmentation) 是 OT 防禦的基石。它能有效延緩攻擊的擴散,為應變爭取寶貴的時間。做好這件事,就成功了一半。

FR4: 資料機密性 (Data Confidentiality)

- 實踐:我們盤點了系統中需要被保護的資料,例如控制配方、歷史數據等。在可行的情況下,對儲存的資料進行加密。對於遠端維護的連線,強制使用 VPN 等加密通道。

- 心得:在 OT 環境中,由於效能與協議的限制,要做到「全程加密」非常困難。因此,我們的重點是保護「靜態資料 (Data at Rest)」和「高風險的傳輸路徑 (Data in Transit)」,而非盲目追求所有流量加密。

FR5: 限制資料流 (Restricted Data Flow)

- 實踐:這是 FR3 網路分段的延伸。我們在防火牆上設定了「預設拒絕,例外允許」的規則,只開放特定協議、來源與目的地的必要通訊。同時部署了網路流量監控工具,以偵測異常的通訊行為。

- 心得:要做好這點,必須對 OT 環境中的通訊需求有非常深入的了解。這需要與設備廠商和領域專家密切合作,繪製出詳細的「通訊地圖」。

FR6: 事件及時回應 (Timely Response to Events)

- 實踐:我們導入了支援 OT 協定解析的 SIEM (資安事件管理) 平台,收集來自防火牆、交換器與伺服器的日誌,並設定了關鍵事件的告警規則(如連續登入失敗、偵測到惡意軟體等)。同時,也制定了簡易的事件應變程序 (Incident Response Plan)。

- 心得:日誌 (Log) 本身沒有價值,有價值的「可視性」與「應變能力」。這個場域的建置,讓學生們能實際體驗到從偵測到回應的完整流程。

FR7: 資源可用性 (Resource Availability)

OT 的最高指導原則——系統必須持續穩定運行。

- 實踐:除了網路層的防護,我們也確保了關鍵控制器與伺服器的備援機制 (Redundancy)。更重要的是,建立了完整的備份與還原計畫,並進行了實際演練,確保在發生問題時能快速恢復系統運作。

- 心得:資安措施絕對不能影響系統的可用性。任何變更前,都必須經過完整的風險評估與測試。備份演練的重要性再怎麼強調都不為過。

結論與展望

這次與臺科大的產學合作是一次寶貴的經驗。我們深刻體會到,IEC 62443-3-3 不是一份檢查清單,而是一套系統性的安全思維框架。它迫使我們從攻擊者的角度重新審視整個控制系統,並將安全性「內建 (By Design)」到系統的生命週期中。

對產業而言,導入 IEC 62443 不僅是為了合規或拿證照,更是提升自身營運韌性、確保永續經營的關鍵投資。對學術界而言,這樣的實證場域是理論與實務最好的橋樑。

雖然認證場域的建置已告一段落,但我們知道,資安是一場永無止盡的旅程。希望這次的經驗分享,能為台灣的工控資安發展注入一些小小的能量。